De la bine la excelent. Servicii și soluții IT complete, personalizate, cu puternic accent pe securitate

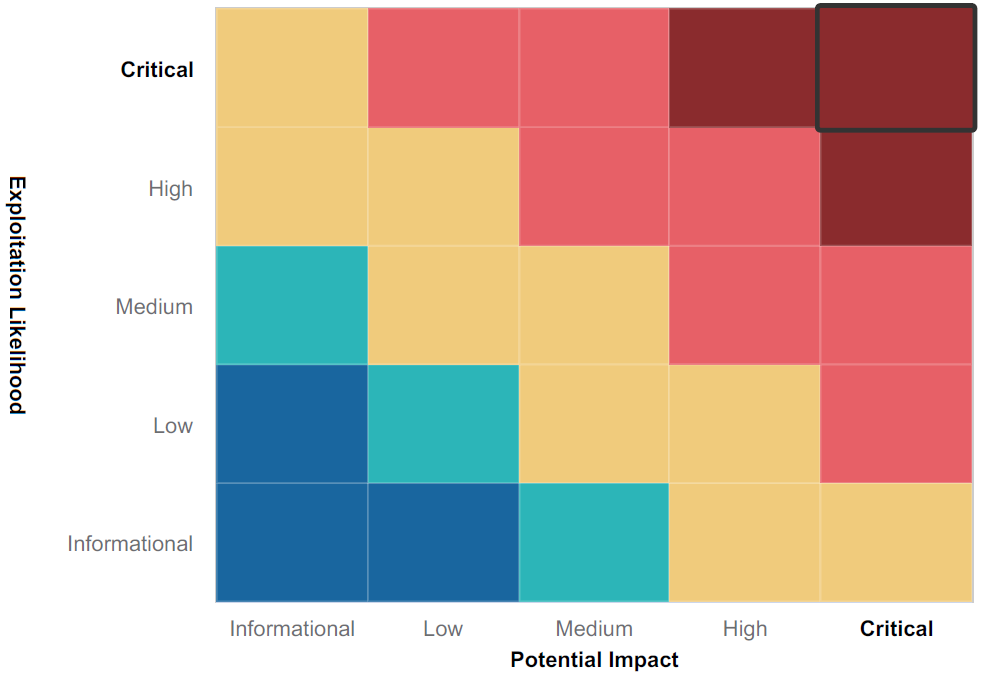

Magnetic IT Services este departe de furnizorul tău standard de servicii IT. Profesioniștii noștri în tehnologia informației îi ajută pe antreprenori și pe liderii de companii să facă investiții IT cu încredere, să elimine amenințările de securitate cibernetică, să răspundă nevoilor afacerii și să optimizeze productivitatea utilizatorilor, făcând tehnologia catalizatorul expansiunii afacerii.

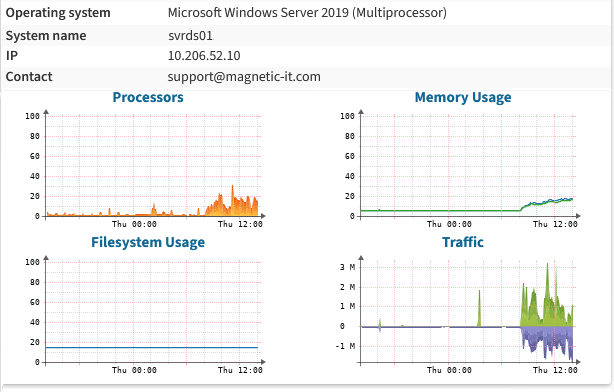

Te conducem să utilizezi tehnologia la valoarea reală pentru care a fost concepută și să dobândești rapid rentabilitatea maximă. Îți punem la dispoziție o echipă cu certificări internaționale prestigioase, tool-uri moderne și soluții inovative, unele în premieră pentru piața de servicii IT. Prezența la nivel național te ajută să beneficiezi de servicii IT complete în orice punct al țării, și chiar pentru sediile din afara României. Suntem IT-ul a peste 100 de companii naționale și internaționale.