13 dec. Cea mai mare problemă de securitate a secolului – Log4Shell- riscă să îți afecteze business-ului. Cum te protejezi

O vulnerabilitate de securitate numită Log4Shell, aflată acum în atenția specialiștilor din domeniul securității din întreaga lume, riscă să genereze pierderi importante companiilor mari și mici din întreaga lume, inclusiv din România.

Această vulnerabilitate oferă hackerilor acces ușor la serverele sau computerele unei companii, oferindu-le intrarea și în alte zone ale rețelei. Vulnerabilitatea permite atacatorilor să execute orice cod de la distanță pentru a putea:

- accesa întreaga rețea a companiei, prin intermediul dispozitivului sau aplicației afectate;

- accesa toate datele de pe dispozitivul sau aplicația afectată,

- să șteargă sau să cripteze fișiere.

Log4Shell vs Log4J. Ce înseamnă fiecare

Log4j este o bibliotecă Java pentru înregistrarea mesajelor de eroare în aplicații folosite frecvent de companii precum aplicațiile personalizate, rețele și servicii de cloud computing.

Log4Shell sau CVE-2021-4428 este numele vulnerabilității care afectează funcția de bază a Apache Log4j2 – o variantă îmbunătățită a Log4j lansată în iulie 2014.

Defecțiunea, identificată de cercetătorii LunaSec în Minecraft de la Microsoft, are toate șansele să afecteze “multe, multe servicii”, din cauza „omniprezenței” Log4j, un pachet pentru logging open source utilizat în orice, de la jocuri online la software enterprise și Data Centere în cloud. Cu peste 400.000 de descărcări din depozitul său GitHub, Apache Log4j este cel mai popular pachet de jurnalizare java.

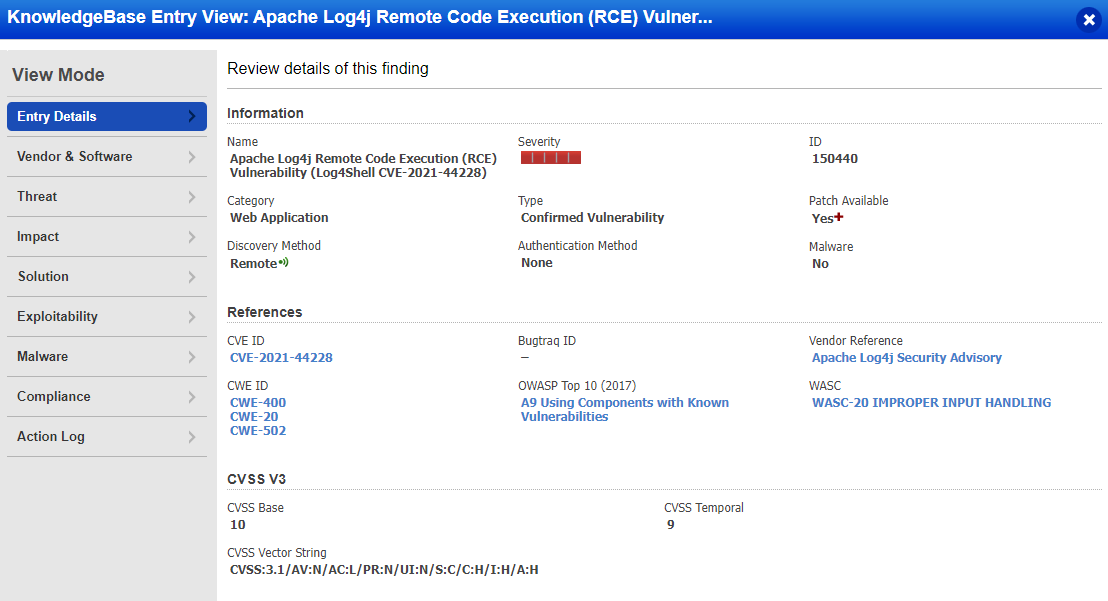

O vulnerabilitate de nota 10 pe scala gravității. Cum poate afecta Log4Shell infrastructura IT a companiei tale

Vulnerabilitatea Log4Shell (CVE-2021-44228) este atât de gravă, încât a primit nota 10, scorul maxim pe care îl poate primi o vulnerabilitate, datorat impactului său de exploatare și a capacității de a executa un cod pe sistemele pe care rulează. Practic, orice software și server bazat pe Java de pe piață utilizează această bibliotecă Java cu sursă deschisă. Aproape toate programele pot avea o anumită formă de capacitate de a se înregistra (în scopuri de dezvoltare, operaționale și de securitate), iar Log4j este o componentă foarte comună folosită pentru aceasta.

Probabil, aceasta vulnerabilitate va persista în infrastructurile IT pentru o perioadă îndelungată datorită utilizării pe scară largă a cadrului de logare Log4j2. Este ușor de exploatat, iar aplicațiile care utilizează versiunile Log4j2 afectate sunt supuse unei suprafețe extinse de atac.

Un atacator care poate controla mesajele sau parametrii de logging sau parametrii de jurnal poate executa cod arbitrar încărcat de pe serverele LDAP atunci când înlocuirea căutării mesajelor este activată. Din log4j 2.15.0, acest comportament a fost dezactivat implicit. Din versiunea 2.16.0, această funcționalitate a fost complet eliminată.

Apache Log4j2 versiunile >=2.0 și până <=2.15.0 nu protejează împotriva unor pachete trimise și orice string trecut în acele apeluri de înregistrare va evalua secvențele magice ${jndi:ldap://…} pentru a încărca de la distanță fișiere de clasă Java (malițioase).

Ce aplicații sunt afectate de Log4j2?

Fiind vorba despre o vulnerabilitate foarte recentă, nu există încă o listă finală a aplicațiilor care folosesc această librărie. Poți urmări aici o listă preliminară cu vendori și aplicații care sunt sau nu afectate. În acest moment mulți vendori verifică încă aplicațiile și testează dacă sunt sau nu vulnerabile cu adevărat.

Experții sunt îngrijorați în special de această vulnerabilitate, deoarece hackerii pot obține acces ușor la serverul sau computerului unei companii, oferindu-le intrarea în alte părți ale rețelei. De asemenea, este foarte greu să găsești vulnerabilitatea sau să vezi dacă un sistem a fost deja compromis. Referitor la dispozitivele ce pot fi afectate, dacă un device conectat la internet rulează Apache Log4j, versiunile 2.0-2.14.1, atunci este vulnerabil la Log4Shell.

Cum operează infractorii cibernetici. Cazul VMware vCenter Server și implicațiile lui

Deși recent descoperită, exploatarea vulnerabilității Log4Shell a devenit foarte rapid un business pentru cele mai cunoscute bande de hackeri. Printre acestea, Conti (Conti ransomware ), un grup prolific de infractori cibernetici, a reușit să exploateze VMware vCenter, o soluție foarte răspândită de virtualizare pentru mediul corporate.

Atacul asuora serverelor vCenter mai are însă o implicație majoră asupra tuturor. Cum serverele nu sunt în mod normal conectate la internetul public, operațiunea de ransomware a Conti arată că vulnerabilitatea Log4Shell poate fi exploatată inclusiv pentru a ataca dispozitive interne neconectate la internetul public. Aceasta în condițiile în care majoritatea IT-iștilor din zona cybersecurity monitorizează dispozitivele conectate la internet.

Practic Conti ransomware s-a bazat pe un vector de acces inițial diferit de internet (RDP – Remote Desktop Connections, VPN, phishing prin e-mail) pentru a compromite o rețea, iar în prezent folosește Log4Shell pentru a se deplasa lateral în rețele.

Cum poți verifica ce servere și aplicații folosite de compania ta sunt vulnerabile la Log4j2?

Cea mai sigură metodă de a testa în realitate dacă sistemele tale sunt vulnerabile este prin realizarea unui Penetration Testing. Un astfel de test îți va spune exact dacă ești în siguranță sau dacă în urmatoarea perioadă vei fi ținta unui atac de tip ransomware.

În urma pen test-ului realizat de experții Magnetic IT Services, vei ști exact:

- în ce măsură politica de securitate a companiei tale susține menținerea si dezvoltarea companiei.

- cât de grave sunt breșele de securitate la care se expune compania ta.

- cât de conștienți sunt angajații companiei tale de problemele de securitate care pot apărea oricând.

- cât de pregătită este organizația să identifice și să răspundă incidentelor de securitate.

Cum poți proteja compania împotriva aplicațiilor vulnerabile la Log4j2?

Începând de duminică, 12.12.2021 s-au descoperit peste 10.000 de adrese IP diferite care scanează internetul, ceea ce reprezintă de 100 de ori cantitatea de sisteme care testează Log4Shell. Având în vedere sfera largă de aplicare a Log4Shell și potențialul următor de ransomware, acesta este cu siguranță calmul de dinaintea furtunii.

Prioritatea principală a fiecărei echipe de securitate ar trebui să fie corectarea sau reducerea la minimum a vulnerabilității, după descoperirea sistemelor vulnerabile. Aceasta înseamnă aplicarea patch-urilor și update-ul aplicațiilor care conțin această vulnerabilitate la o versiune a Log4j2 care nu este vulnerabilă.

În fața pericolului Log4Shell, singura soluție viabilă este prevenția. Iar aceasta se poate realiza doar printr-o evaluare completă a vulnerabilităților.